В условиях, когда частота и сложность сетевых атак постоянно растут, кибербезопасность становится главной заботой бизнеса во всем мире. В современной ИТ-среде KVM переключатели - это не просто удобный инструмент, а критически важный компонент инфраструктуры. Когда через KVM передается исходный код, конфиденциальные данные и команды управления ключевыми серверами, безопасность этой передачи напрямую определяет безопасность главных активов предприятия. Единичный случай перехвата или подмены данных может привести к катастрофическим последствиям.

Представьте ситуацию: ИТ-администратор подключается к основному серверу в центре обработки данных из удаленного офиса через IP KVM для обслуживания базы данных. Каждое нажатие клавиши и каждое изображение на экране - это сугубо конфиденциальная информация. Что произойдет, если этот трафик будет перехвачен злоумышленниками? Это приведет к утечке паролей, краже данных и даже захвату системы. Безопасная передача данных в KVM это не просто «техническая характеристика», а обязательный элемент системы кибербезопасности предприятия. В этой короткой статье мы проанализируем угрозы при использовании KVM, разберем ключевые технологии защиты и дадим рекомендации по созданию безопасного контура управления.

Уязвимости незашифрованного KVM

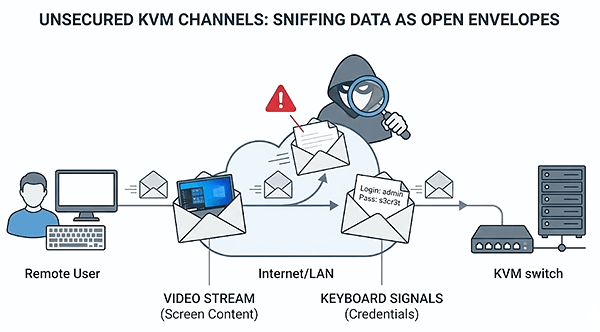

1. Незащищенные каналы: прослушка и перехват данных (сниффинг)

Традиционные незашифрованные сигналы KVM, особенно в решениях KVM over IP, похожи на отправку конверта через интернет: каждый узел маршрутизации на пути следования может прочитать содержимое.

- Риск кражи содержимого экрана. Злоумышленники могут записывать видеопоток вашего рабочего стола, получая визуальную информацию;

- Риск кейлоггинга (перехват нажатий). Злоумышленники перехватывают сигналы клавиатуры, получая логины, пароли, ключи шифрования и учетные данные;

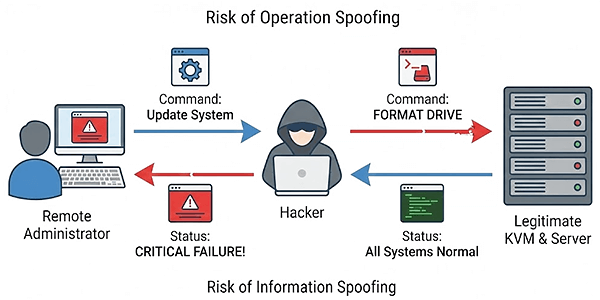

2. Подмена личности: спуфинг и захват сессии

Хакеры используют технические средства, чтобы замаскироваться под легитимный KVM-переключатель или целевой сервер.

- Риск подмены операций. Команда, отправленная на сервер, может быть перехвачена и изменена, что приведет к компрометации системы;

- Риск подмены информации. Данные на экране, возвращаемые сервером, могут быть модифицированы. Администратор увидит ложную информацию и примет неверное решение.

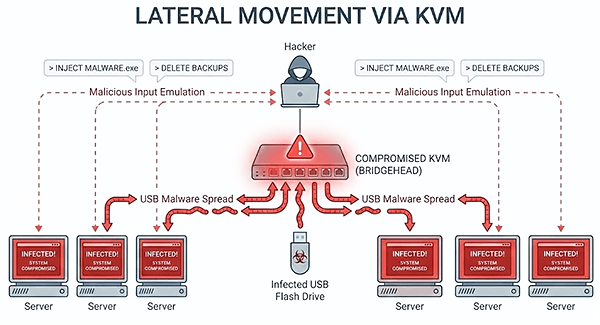

3. Прорыв периметра: латеральное движение (Lateral Attacks)

KVM является центром подключений. Если ПО устройства содержит уязвимости или USB-порты плохо управляются, сам переключатель может стать «плацдармом» для атаки на все подключенные серверы.

- Риск эмуляции вредоносных устройств. Злоумышленники, контролирующие KVM, эмулируют ввод с клавиатуры для отправки вредоносных команд сразу на все серверы;

- Риск атаки через USB. Подключенные флеш-накопители могут распространить вирусы на все связанные компьютеры.

Как построить защищенную среду передачи данных через KVM?

1. Сквозное шифрование: «Замок» на контенте

Основа безопасности — использование надежных алгоритмов шифрования, таких как AES* (Advanced Encryption Standard). Современный «золотой стандарт» безопасности. Это симметричный алгоритм шифрования, принятый во всем мире. Он отличается высокой скоростью и эффективностью, особенно при аппаратной оптимизации. Принцип действия: cигнал шифруется на передающей стороне и расшифровывается только на приемной. Даже если данные будут перехвачены, злоумышленник увидит лишь бессмысленный набор символов.

*Устаревшие стандарты DES и 3DES больше не считаются безопасными.

2. Аутентификация и авторизация: «Цифровой КПП»

- Многофакторная аутентификация (MFA). Использование мобильных кодов или аппаратных ключей помимо пароля исключает риск кражи учетных данных;

- Ролевая модель доступа (RBAC). Назначение прав доступа (только просмотр, ограниченное управление, полный контроль) для каждого администратора;

- Интеграция с каталогами. Поддержка Active Directory / LDAP для централизованного управления пользователями.

3. Комплексный аудит: «Черный ящик» операций

В системе должны вестись подробные логи всех сессий: кто подключился, когда, к какому устройству и какие действия совершил. Это необходимо для расследования инцидентов и соблюдения корпоративных стандартов.

4. Глубокая защита: Изоляция инфраструктуры

- VLAN. Развертывание KVM в выделенной сети управления, изолированной от общей бизнес-сети.

- Белые списки IP. Ограничение доступа к KVM только с разрешенных подсетей администраторов.

- Физическая изоляция. Для объектов с повышенными требованиями к безопасности (например, госсектор или энергетика) рекомендуется использовать не KVM-over-IP (прямое подключение) переключатели, полностью исключающие вектор сетевых атак.

Безопасность в решениях Kinan

Решения Kinan IP KVM разработаны с учетом принципа «Security First» (безопасность прежде всего) и включают:

- Шифрование. Использование AES-256 (а также DES, 3DES) для шифрования видеопотока, клавиатуры и мыши.

- Защищенный доступ. Поддержка RADIUS, LDAP, AD для бесшовной интеграции в корпоративные политики безопасности.

- Гибкое разграничение прав. Возможность создавать группы пользователей с гранулированными правами доступа к конкретным портам.

- Журналирование. Встроенная система логов событий для аудита безопасности.

- Virtual Media Security. Возможность программного отключения передачи данных через USB (Virtual Media) для предотвращения утечки данных через флеш-накопители.

Заключение

Данные это главный актив, а их безопасная передача — стратегический рубеж защиты предприятия. При закупке KVM-оборудования функции безопасности должны стоять на одном уровне с производительностью и ценой. Выбор защищенного KVM-решения закладывает фундамент стабильного развития компании в будущем.